Туннель VPN, формируемый устройствами VPN, обладает свойствами защищенной сети

Основные характеристики VPN-туннелей

VPN-туннель представляет собой зашифрованное соединение, устанавливаемое между двумя точками в сети с целью защиты передаваемой информации. Туннель VPN, формируемый устройствами VPN, обладает свойствами защищенной сети, обеспечивая целостность, конфиденциальность и аутентичность данных.

К основным свойствам защищенного VPN-туннеля относятся:

-

Шифрование трафика — использование криптографических алгоритмов (например, AES-256) для защиты данных от перехвата.

-

Аутентификация пользователей и устройств — проверка подлинности сторон, участвующих в соединении.

-

Целостность данных — применение хэш-функций (например, SHA-2) для контроля изменений в передаваемой информации.

-

Защита от атак — использование механизмов противодействия попыткам несанкционированного доступа, включая DoS и MitM-атаки.

Принцип формирования VPN-туннеля

VPN-туннель создается путем инкапсуляции сетевых пакетов внутри защищенного протокола. Это осуществляется специализированными устройствами или программными решениями VPN, работающими на основе различных протоколов:

-

IPSec — обеспечивает сетевой уровень защиты, включая шифрование и аутентификацию.

-

SSL/TLS — используется в браузерных VPN, защищает транспортный уровень.

-

L2TP/IPSec — комбинация протоколов второго и третьего уровня с шифрованием.

-

OpenVPN — кроссплатформенное решение с гибкими настройками безопасности.

Устройства VPN могут выполнять функции маршрутизаторов, межсетевых экранов и криптографических шлюзов, тем самым интегрируя механизмы защиты непосредственно в сетевую инфраструктуру.

Преимущества защищенного VPN-туннеля

Туннель VPN, формируемый устройствами VPN, обладает свойствами защищенной среды передачи, что делает его применимым в различных сферах:

-

Корпоративные сети — безопасный доступ удаленных сотрудников к внутренним ресурсам.

-

Государственные учреждения — защита конфиденциальных данных от утечки.

-

Финансовый сектор — соответствие требованиям по информационной безопасности (например, PCI DSS).

-

Здравоохранение — передача персональных медицинских данных в соответствии с HIPAA.

Технологии шифрования и протоколы

Для защиты VPN-туннелей применяются следующие криптографические стандарты:

-

AES (Advanced Encryption Standard) — один из наиболее надежных алгоритмов симметричного шифрования.

-

RSA — используется для обмена ключами и цифровых подписей.

-

DH (Diffie–Hellman) — протокол безопасного обмена ключами по открытому каналу.

-

SHA (Secure Hash Algorithm) — контроль целостности сообщений.

Выбор протокола и алгоритма зависит от требований к скорости, степени защиты и совместимости устройств.

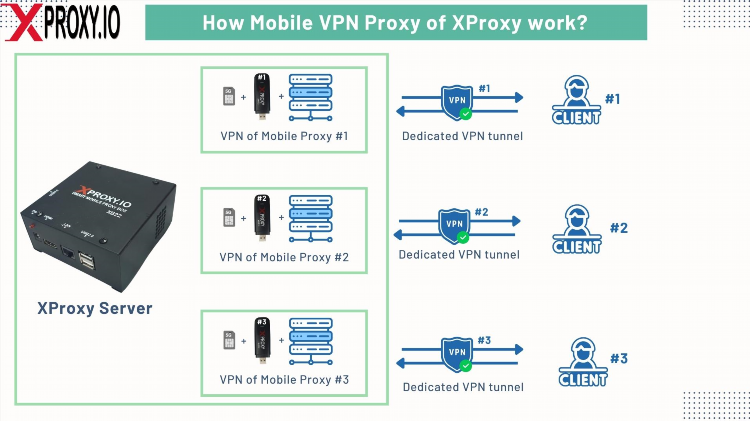

Архитектура устройств VPN

Устройства VPN могут быть аппаратными или программными. Основные типы:

-

Аппаратные VPN-шлюзы — специализированные устройства с высокопроизводительными криптомодулями.

-

Программные клиенты — устанавливаются на конечные устройства пользователей.

-

Интегрированные решения UTM/NGFW — включают VPN-функциональность в составе комплексных систем информационной безопасности.

Аппаратные решения предпочтительны для крупных организаций с высокими требованиями к производительности и отказоустойчивости.

Возможности масштабирования и управления

Современные VPN-устройства поддерживают:

-

Централизованное управление — единая консоль администрирования всех соединений.

-

Гибкие политики доступа — разграничение прав пользователей и групп.

-

Масштабируемость — поддержка тысяч одновременных сессий без снижения производительности.

-

Мониторинг и аудит — отслеживание действий пользователей и регистрация инцидентов.

Это позволяет эффективно управлять защищенными туннелями в распределенной ИТ-инфраструктуре.

Часто задаваемые вопросы (FAQ)

Вопрос 1: Какие устройства формируют VPN-туннель?

Ответ: VPN-туннель формируется специализированными VPN-шлюзами, маршрутизаторами с поддержкой VPN или программными клиентами на рабочих станциях.

Вопрос 2: Обеспечивает ли VPN-туннель защиту от атак типа «человек посередине»?

Ответ: Да, при использовании протоколов с аутентификацией и шифрованием (например, IPSec, TLS), VPN-туннель защищен от атак типа MitM.

Вопрос 3: Какой уровень защиты обеспечивает VPN-туннель?

Ответ: В зависимости от конфигурации может обеспечиваться защита на сетевом, транспортном и канальном уровнях, включая шифрование, аутентификацию и контроль целостности.

Вопрос 4: Можно ли использовать один VPN-туннель для нескольких пользователей?

Ответ: Да, устройства VPN могут поддерживать многопользовательские сессии через технологии виртуальных туннелей и мультиплексирования.

Вопрос 5: Что влияет на производительность VPN-туннеля?

Ответ: Производительность зависит от используемых алгоритмов шифрования, пропускной способности канала, ресурсов устройства и числа активных соединений.