VPN сеть между офисами: особенности построения и преимущества

Что представляет собой VPN сеть между офисами

VPN сеть между офисами (Virtual Private Network) — это защищённое соединение, обеспечивающее безопасный обмен данными между территориально разнесёнными подразделениями компании через общедоступные сети, чаще всего через интернет. Такая архитектура позволяет объединить филиалы в единую корпоративную инфраструктуру с централизованным управлением.

Преимущества использования VPN между офисами

-

Безопасность передачи данных

VPN-соединение использует шифрование, что защищает трафик от перехвата и несанкционированного доступа. -

Снижение затрат

В отличие от аренды выделенных каналов, VPN требует лишь подключения к интернету, что позволяет снизить расходы на телекоммуникации. -

Упрощение инфраструктуры

Объединение офисов через VPN упрощает сетевое администрирование и поддержку, позволяя централизованно управлять доступом и политиками безопасности. -

Масштабируемость

Добавление новых филиалов в VPN сеть не требует серьёзных изменений в архитектуре, что упрощает масштабирование инфраструктуры.

Технологии построения VPN сети между офисами

IPsec VPN

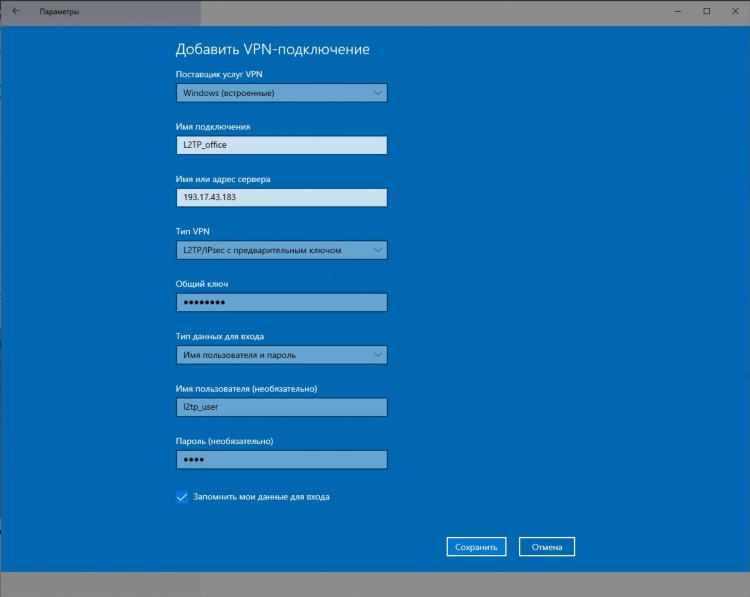

IPsec — наиболее распространённая технология для создания защищённого канала между офисами. Она работает на уровне сетевого протокола и обеспечивает надёжное шифрование.

MPLS VPN

MPLS VPN предоставляется телекоммуникационными операторами и используется для построения частных сетей между филиалами. Обеспечивает высокий уровень производительности и качества обслуживания (QoS), но требует дополнительных затрат.

SSL VPN

Подходит для удалённого доступа сотрудников, но может быть адаптирован для подключения небольших офисов. Использует стандартные HTTPS-соединения и не требует специфической настройки маршрутизаторов.

Ключевые компоненты VPN сети между офисами

-

Маршрутизаторы и шлюзы VPN — обеспечивают установку и поддержку туннелей между филиалами.

-

Сертификаты и ключи шифрования — необходимы для аутентификации и защиты трафика.

-

Централизованная система мониторинга — позволяет отслеживать статус соединений и управлять безопасностью.

Этапы внедрения VPN между офисами

-

Анализ текущей инфраструктуры и требований к безопасности.

-

Выбор технологии VPN (IPsec, MPLS, SSL и т.д.).

-

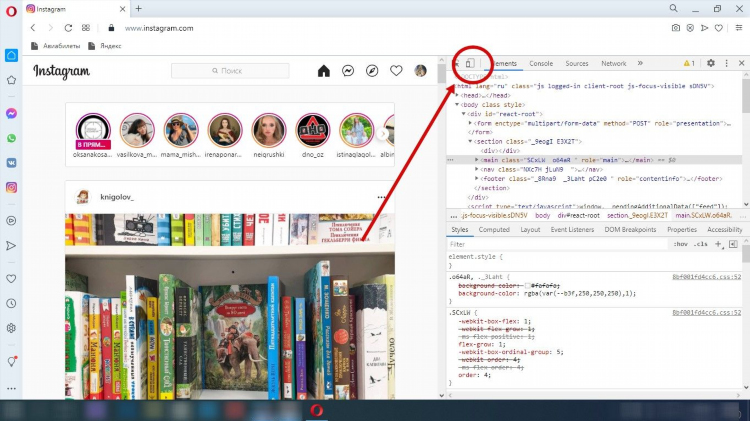

Настройка оборудования и программного обеспечения.

-

Тестирование соединений и настройка резервирования.

-

Внедрение политик безопасности и регулярный аудит сети.

Возможные риски и меры защиты

-

Угрозы со стороны интернета: минимизируются за счёт использования шифрования и межсетевых экранов.

-

Ошибки конфигурации: предотвращаются с помощью применения шаблонов настройки и автоматизации.

-

Неавторизованный доступ: исключается с помощью многофакторной аутентификации и контроля доступа на уровне пользователей и устройств.

Часто используемые решения для организации VPN

-

Cisco VPN — корпоративное оборудование с поддержкой IPsec и MPLS.

-

MikroTik — доступное решение с широкими возможностями настройки.

-

OpenVPN — программное решение с открытым исходным кодом, подходящее для небольших компаний.

-

Fortinet и Palo Alto — профессиональные решения с продвинутыми функциями безопасности.

FAQ

Вопрос: Какие требования к каналу связи для организации VPN между офисами?

Ответ: Требуется стабильное подключение к интернету с достаточной пропускной способностью и минимальной задержкой. Для IPsec рекомендуется канал от 10 Мбит/с.

Вопрос: Можно ли использовать VPN между офисами без статического IP?

Ответ: Да, при использовании динамического DNS и соответствующих настроек маршрутизаторов возможно создание VPN даже без статических IP-адресов.

Вопрос: Какой уровень шифрования используется в VPN?

Ответ: Современные VPN-сети применяют шифрование AES-256, соответствующее корпоративным требованиям безопасности.

Вопрос: Насколько сложно масштабировать VPN сеть между офисами?

Ответ: При правильно организованной архитектуре масштабирование осуществляется добавлением новых туннелей и не требует кардинальной перестройки сети.

Вопрос: Как контролировать активность в VPN-сети?

Ответ: Используются системы мониторинга трафика, журналы событий и механизмы анализа поведения пользователей.