Cisco Packet Tracer VPN настройка: пошаговое руководство

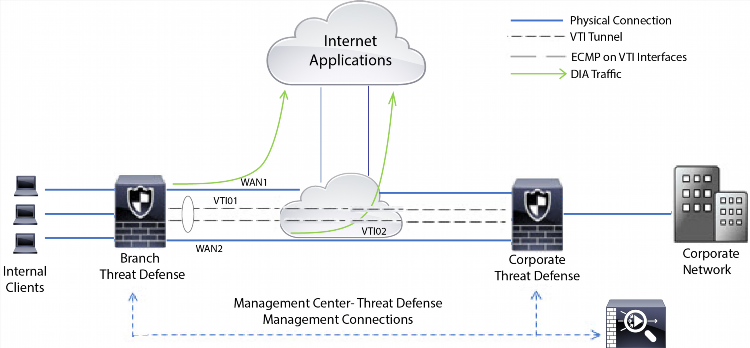

Cisco Packet Tracer представляет собой мощный сетевой симулятор, используемый для моделирования и тестирования сетевых решений, включая конфигурацию VPN-соединений. VPN (Virtual Private Network) обеспечивает защищённую передачу данных по незащищённым сетям. В данной статье рассматривается базовая настройка VPN в Cisco Packet Tracer, включая необходимые команды и архитектуру.

Основные типы VPN, реализуемые в Cisco Packet Tracer

В Cisco Packet Tracer доступна настройка нескольких типов VPN. Наиболее часто используемые:

-

Site-to-Site VPN (IPSec VPN) — соединение между двумя офисами через интернет.

-

Remote Access VPN — подключение удалённого пользователя к корпоративной сети.

-

GRE VPN (Generic Routing Encapsulation) — туннелирование с возможностью передачи немаршрутизируемых протоколов.

Наиболее востребованной является конфигурация Site-to-Site VPN между двумя маршрутизаторами.

Требования к настройке Cisco Packet Tracer VPN

Для настройки VPN в Cisco Packet Tracer необходимы:

-

Два маршрутизатора с поддержкой CLI.

-

Минимум один компьютер за каждым маршрутизатором.

-

Активированная маршрутизация между устройствами.

-

Сетевые адреса, не пересекающиеся между локальными сегментами.

Этапы настройки VPN в Cisco Packet Tracer

Этап 1: Адресация сети и маршрутизация

-

Назначение IP-адресов интерфейсам маршрутизаторов.

-

Настройка статической маршрутизации или протокола динамической маршрутизации (например, RIP или EIGRP).

-

Проверка связности (ping между маршрутизаторами).

Этап 2: Создание криптографической политики (ISAKMP Policy)

На обоих маршрутизаторах:

pgsqlcrypto isakmp policy 10 encr aes hash sha authentication pre-share group 2 lifetime 86400

Этап 3: Настройка общего ключа

csscrypto isakmp key VPNKEY123 address

Этап 4: Создание трансформационного набора

pgsqlcrypto ipsec transform-set VPN-SET esp-aes esp-sha-hmac

Этап 5: Настройка криптографического карты (crypto map)

pythoncrypto map VPN-MAP 10 ipsec-isakmp set peerset transform-set VPN-SET match address 100

Этап 6: Создание ACL для трафика, проходящего через VPN

pgsqlaccess-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

Этап 7: Применение crypto map к интерфейсу

gointerface Serial0/0/0 crypto map VPN-MAP

Повторить настройку на обоих маршрутизаторах, заменив IP-адреса на актуальные для каждой стороны.

Проверка VPN-соединения

После завершения настройки выполнить следующие действия:

-

Проверить таблицу SA:

show crypto isakmp saиshow crypto ipsec sa. -

Проверить прохождение трафика (ping между конечными устройствами).

-

Отследить изменения счётчиков пакетов в

show crypto ipsec sa.

Частые ошибки и способы их устранения

-

Несовпадение ключей аутентификации.

-

Ошибки в ACL, не охватывающие нужный диапазон IP-адресов.

-

Отсутствие маршрутизации между сетями.

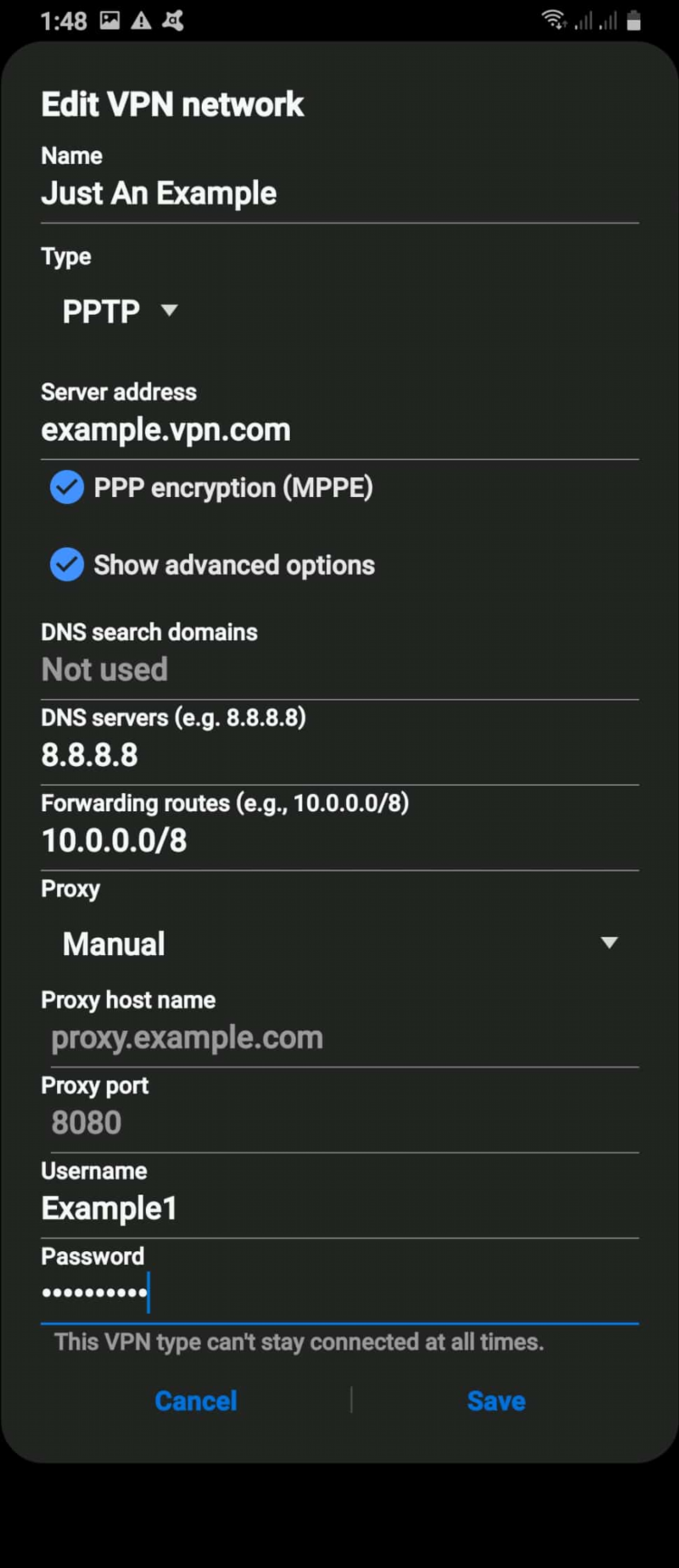

Cisco Packet Tracer VPN настройка для Remote Access VPN

Для реализации Remote Access VPN потребуется:

-

Настройка виртуального интерфейса Virtual-Template.

-

Создание пула IP-адресов.

-

Конфигурация аутентификации PPP.

-

Использование команды

crypto dynamic-mapиcrypto map.

Этот сценарий более сложный и требует дополнительных настроек клиентского оборудования.

FAQ

Какие команды используются для диагностики VPN в Cisco Packet Tracer?

show crypto isakmp sa, show crypto ipsec sa, debug crypto isakmp, debug crypto ipsec.

Можно ли настроить VPN между двумя маршрутизаторами без использования серийных интерфейсов?

Да, можно использовать FastEthernet-интерфейсы, если они соединены и маршрутизируемы.

Поддерживает ли Cisco Packet Tracer полную функциональность IPSec?

Поддержка ограничена: отсутствуют некоторые расширенные опции, но базовая настройка IPSec VPN доступна.

Как проверить, что VPN-туннель активен?

Туннель считается активным при наличии SA в выводе команды show crypto ipsec sa и передаче трафика между конечными узлами.

Возможна ли настройка GRE через IPSec в Cisco Packet Tracer?

Да, GRE через IPSec можно настроить, используя дополнительный туннельный интерфейс и криптографическую карту.

Вывод

Правильная настройка VPN в Cisco Packet Tracer требует соблюдения всех этапов конфигурации, точного соответствия параметров на обеих сторонах соединения и чёткого понимания сетевой топологии.