Организация VPN канала между офисами

Организация VPN канала между офисами — это неотъемлемый элемент построения защищённой корпоративной сети, обеспечивающий безопасную передачу данных между территориально распределёнными подразделениями компании через общедоступные каналы связи.

Назначение и преимущества VPN между офисами

VPN (Virtual Private Network) — это технология, позволяющая создавать зашифрованное соединение между двумя и более сетями через интернет. Организация VPN канала между офисами позволяет:

-

Обеспечить конфиденциальность передаваемой информации;

-

Снизить затраты на аренду выделенных каналов связи;

-

Упростить масштабирование корпоративной сети;

-

Объединить территориально распределённые ресурсы в единую инфраструктуру.

Технологии и протоколы для организации VPN канала

Протоколы VPN

Для построения защищённого соединения применяются различные протоколы:

-

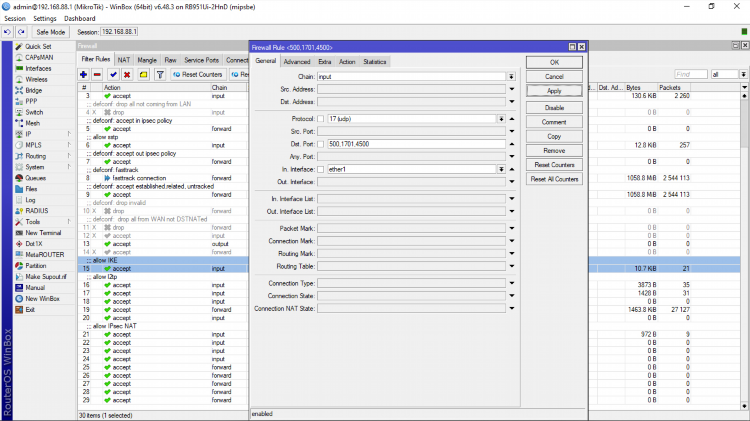

IPSec (Internet Protocol Security) — один из наиболее распространённых протоколов, поддерживающий высокий уровень шифрования и аутентификации.

-

OpenVPN — кроссплатформенный протокол с открытым исходным кодом, часто применяемый в корпоративной среде.

-

L2TP/IPSec — комбинация туннельного и шифрующего протоколов, обеспечивающая высокий уровень безопасности.

-

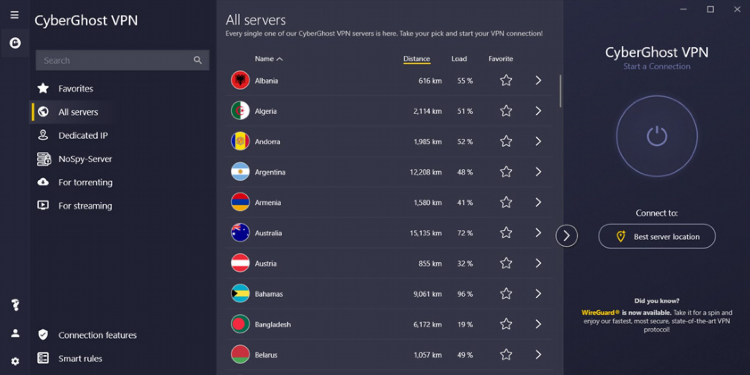

WireGuard — современное решение с упором на простоту конфигурации и высокую производительность.

Режимы подключения

В рамках организации VPN канала между офисами могут применяться следующие режимы:

-

Site-to-Site VPN — создаёт постоянное соединение между офисами, позволяя взаимодействовать локальным сетям как единому целому.

-

Point-to-Point VPN — настраивается между двумя конкретными устройствами.

-

Hub-and-Spoke VPN — применяется при наличии головного офиса и нескольких филиалов.

Этапы организации VPN канала между офисами

Организация VPN канала между офисами включает несколько ключевых этапов:

-

Анализ инфраструктуры: определение количества офисов, требований к пропускной способности, особенностей локальных сетей.

-

Выбор оборудования: маршрутизаторы, межсетевые экраны и VPN-шлюзы с поддержкой нужных протоколов.

-

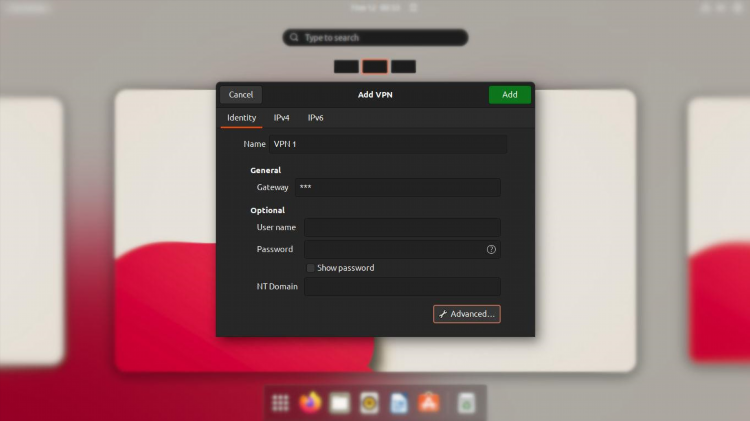

Настройка соединений: установка туннелей, настройка маршрутов, шифрования и аутентификации.

-

Обеспечение отказоустойчивости: резервирование каналов связи и узлов.

-

Мониторинг и аудит: настройка систем журналирования, контроль трафика и анализ инцидентов.

Требования к оборудованию и безопасности

Оборудование

Для стабильной работы VPN-сети требуется специализированное оборудование:

-

Аппаратные VPN-шлюзы — обеспечивают аппаратное ускорение шифрования.

-

Маршрутизаторы с поддержкой IPSec/OpenVPN — реализуют маршрутизацию и безопасность.

-

Серверы аутентификации — поддерживают централизованное управление доступом.

Меры информационной безопасности

-

Использование современных алгоритмов шифрования (AES-256, SHA-2);

-

Применение двухфакторной аутентификации для доступа к конфигурациям;

-

Регулярное обновление прошивок и программного обеспечения;

-

Изоляция трафика по VLAN для ограничения распространения угроз.

Примеры использования в корпоративной среде

-

Объединение центрального офиса и региональных филиалов в единую корпоративную сеть с возможностью совместного использования приложений и сервисов.

-

Обеспечение безопасного обмена данными между производственными площадками и головным офисом.

-

Подключение удалённых дата-центров и резервных площадок к основному ИТ-контурy.

FAQ

Какой протокол наиболее надёжен для организации VPN канала между офисами?

Для корпоративного использования наиболее надёжными считаются IPSec и OpenVPN благодаря высокой степени шифрования и широким возможностям конфигурации.

Возможно ли использование облачных решений для организации VPN канала между офисами?

Да, крупные облачные провайдеры (например, AWS, Azure) предоставляют сервисы VPN, позволяющие построить защищённые соединения между офисами и облачными ресурсами.

Какие риски существуют при использовании VPN между офисами?

Основные риски включают уязвимости в программном обеспечении, недостаточный контроль доступа, ошибки конфигурации и отсутствие резервирования каналов связи.

Можно ли использовать бесплатные решения для организации VPN канала между офисами?

Технически возможно, однако в производственной среде рекомендуется использовать профессиональное оборудование и коммерческие решения, обеспечивающие поддержку, обновления и отказоустойчивость.

Нужно ли получать лицензию на использование VPN в России?

В зависимости от сценария использования, организация VPN может потребовать соответствие требованиям законодательства, включая регистрацию или сертификацию средств защиты информации.