Как скрыть использование VPN: практические методы и технологии

Что такое детектирование VPN и почему важно его скрывать

Современные системы фильтрации интернет-трафика могут определять использование VPN по различным признакам. Это может быть важно в ситуациях, когда требуется обойти географические ограничения, обеспечить конфиденциальность или сохранить доступ к сервисам, блокирующим VPN-подключения.

Детектирование VPN может происходить через:

-

анализ IP-адресов из известных VPN-пулов;

-

отслеживание характеристик трафика;

-

определение использования туннелирования через специфические порты и протоколы;

-

инспекцию TLS/SSL-сертификатов;

-

анализ DNS-запросов и маршрутизации.

Как скрыть использование VPN: основные подходы

Существует несколько технически обоснованных способов скрытия факта использования VPN. Их эффективность зависит от используемой сети, уровня контроля трафика и целей маскировки.

Использование obfuscated-серверов

Некоторые VPN-провайдеры предлагают obfuscated-серверы, которые специально разработаны для обхода DPI (Deep Packet Inspection). Эти серверы маскируют VPN-трафик под обычное HTTPS-соединение, делая его визуально неотличимым от стандартного веб-серфинга.

Технология Shadowsocks

Shadowsocks — это прокси-протокол с открытым исходным кодом, разработанный для обхода цензуры. Он использует шифрование и модифицированные заголовки для маскировки трафика, эффективно скрывая использование VPN.

Использование протокола WireGuard с модификацией

WireGuard отличается высокой производительностью и минимальной сигнатурой трафика. При применении дополнительных средств обфускации, таких как UDP-over-TCP туннелирование или использование нестандартных портов, WireGuard становится менее заметным.

Дополнительные способы маскировки VPN-подключения

Настройка нестандартных портов

По умолчанию VPN-сервисы используют предсказуемые порты, такие как 1194 (OpenVPN) или 51820 (WireGuard). Использование нестандартных портов (например, 443, который совпадает с HTTPS) снижает вероятность обнаружения.

Применение мульти-хоп VPN

Мульти-хоп маршрутизация направляет трафик через несколько VPN-серверов. Это усложняет анализ соединения и делает определение источника трафика значительно труднее.

Использование резидентских IP-адресов

Ряд сервисов предоставляет VPN с IP-адресами, зарегистрированными как резидентские. Такие IP менее подвержены блокировке, поскольку их трафик трудно отличить от трафика обычных пользователей.

Сравнение методов: эффективность и применимость

| Метод | Эффективность обхода DPI | Сложность реализации | Подходит для блокировок |

|---|---|---|---|

| Obfuscated-серверы | Высокая | Средняя | Да |

| Shadowsocks | Высокая | Средняя | Да |

| WireGuard с маскировкой | Средняя | Высокая | Частично |

| Мульти-хоп VPN | Средняя | Средняя | Частично |

| Нестандартные порты | Низкая | Низкая | Частично |

| Резидентские IP | Средняя | Средняя | Да |

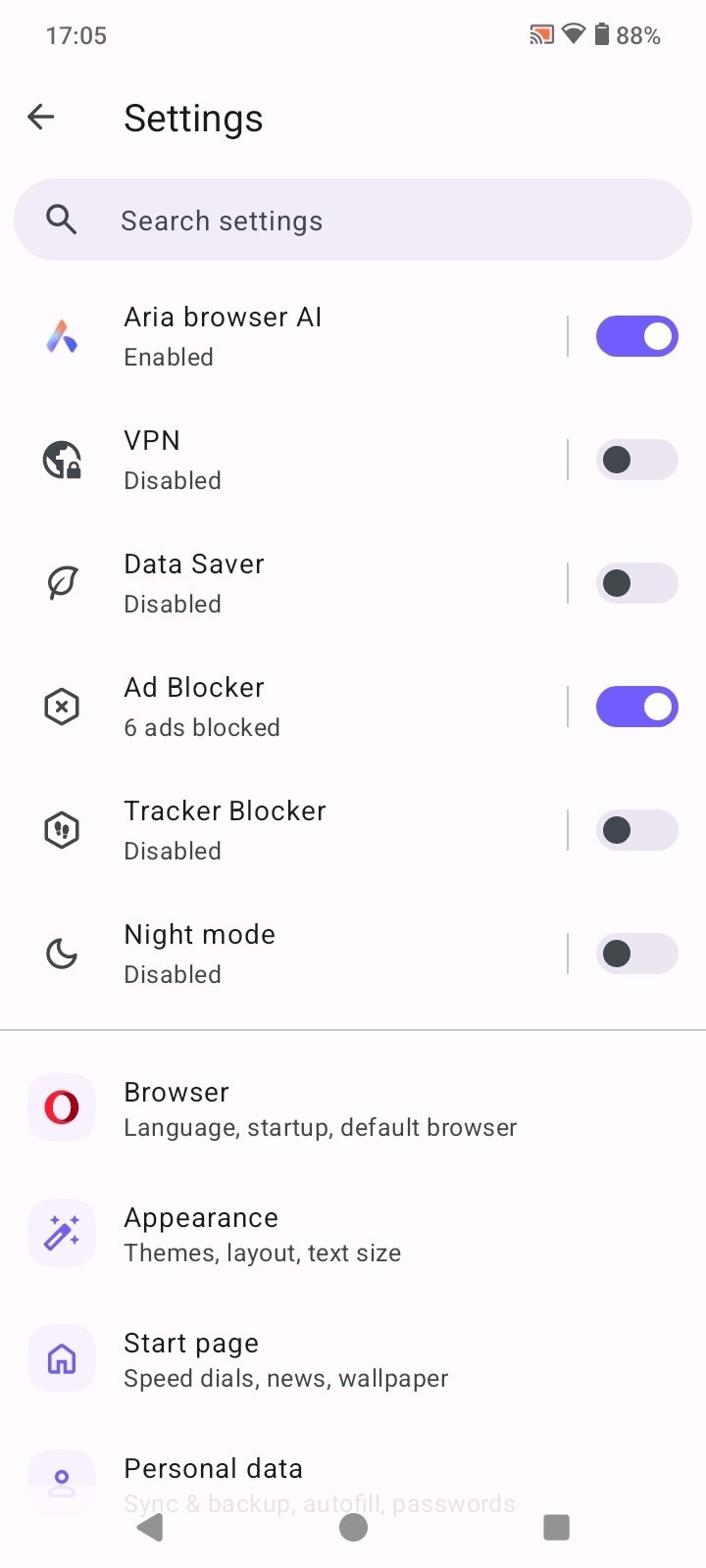

Как скрыть использование VPN в мобильных сетях

Мобильные провайдеры применяют собственные фильтрационные механизмы. Эффективные способы маскировки в таких сетях включают:

-

использование встроенных в VPN-приложения режимов Stealth;

-

применение HTTPS-туннелей;

-

интеграцию с прокси-серверами на основе SOCKS5.

FAQ

Какие VPN лучше всего скрывают своё использование?

VPN с поддержкой obfuscated-серверов, Stealth-режимов и Shadowsocks, например, ProtonVPN, NordVPN, Mullvad.

Можно ли полностью скрыть использование VPN?

Полностью исключить возможность определения нельзя, но технически грамотная маскировка сводит вероятность обнаружения к минимуму.

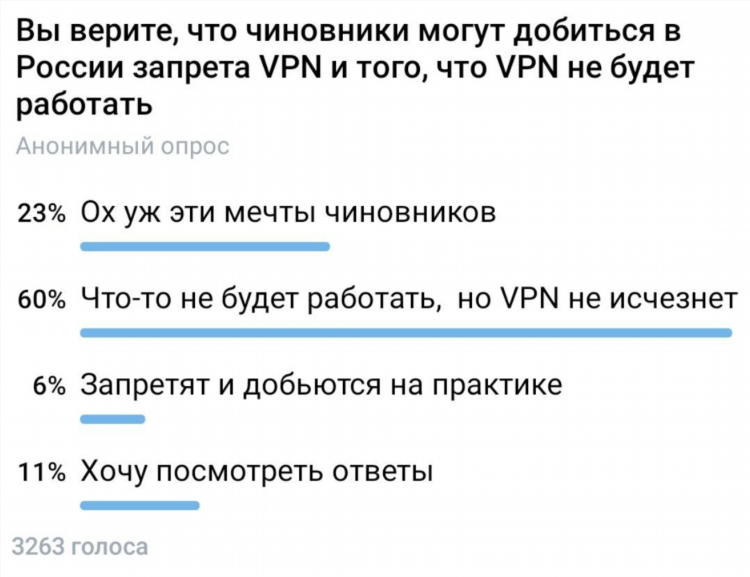

Отличается ли маскировка VPN в разных странах?

Да, в странах с развитой системой DPI и блокировок (например, Китай, Иран) требуются более продвинутые методы, включая многослойную маршрутизацию и прокси.

Насколько легально скрывать использование VPN?

Это зависит от юрисдикции. В большинстве стран использование VPN не запрещено, но маскировка может нарушать условия пользования отдельными сервисами.

Может ли DNS-утечка раскрыть факт использования VPN?

Да. Для предотвращения утечек следует использовать VPN с защитой от DNS-утечек и отключённым локальным DNS-разрешением.