Сети для самых маленьких VPN: особенности, задачи и принципы функционирования

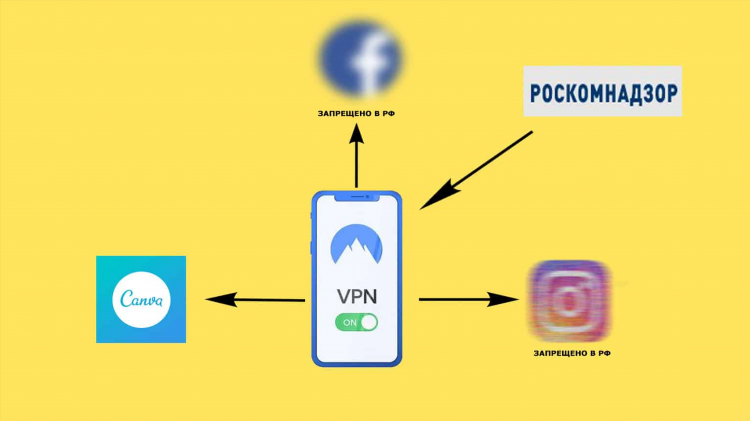

Современные решения в сфере информационной безопасности включают внедрение частных виртуальных сетей (VPN) в различных масштабах — от корпоративных до персональных. Одним из направлений является создание сетей для самых маленьких VPN, предназначенных для защищённого подключения ограниченного числа устройств в условиях минимальных ресурсов.

Что представляют собой сети для самых маленьких VPN

Сети для самых маленьких VPN — это минималистичные инфраструктуры виртуальных частных сетей, рассчитанные на подключение малого числа конечных точек, часто не превышающего 2–10 устройств. Подобные конфигурации востребованы при реализации защищённого доступа:

-

для IoT-устройств (умные камеры, датчики);

-

в домашних условиях для удалённого управления;

-

для небольших рабочих групп или микропредприятий;

-

при настройке временных или тестовых сред.

Основные характеристики малых VPN-сетей

Малые VPN-сети обладают рядом технических характеристик, отличающих их от полноценных корпоративных решений:

-

Минимальные системные требования — использование лёгких протоколов, таких как WireGuard или IKEv2.

-

Низкая нагрузка на каналы связи — оптимизация трафика за счёт отсутствия лишней маршрутизации.

-

Локальная или облачная реализация — возможность развёртывания как на физических серверах, так и в виртуализированных средах.

-

Простота администрирования — наличие автоматизированных скриптов настройки и стандартных шаблонов конфигураций.

Преимущества внедрения малых VPN

Использование сетей для самых маленьких VPN обеспечивает следующие выгоды:

-

Безопасность канала связи — защита от перехвата данных с использованием шифрования.

-

Масштабируемость — возможность последующего расширения при необходимости.

-

Низкая стоимость владения — отсутствие необходимости в дорогостоящем оборудовании и лицензиях.

-

Гибкость конфигурации — подстройка под конкретные задачи без избыточного функционала.

Сценарии применения

На практике малые VPN-сети могут использоваться в следующих сценариях:

-

Удалённый доступ к NAS-хранилищам — настройка защищённого соединения для доступа к личным или рабочим данным.

-

Подключение разработчиков к изолированным средам — создание защищённого канала для тестирования.

-

Объединение домашних сетей — настройка VPN между несколькими объектами (например, квартирой и дачей).

-

Интеграция устройств в рамках умного дома — обеспечение защищённого взаимодействия между устройствами.

Протоколы и программное обеспечение

Наиболее часто используемые протоколы в рамках сетей для самых маленьких VPN:

-

WireGuard — современный, безопасный и высокопроизводительный протокол с минимальной конфигурацией.

-

OpenVPN — проверенное временем решение с высокой гибкостью, но требующее более детальной настройки.

-

IPSec/IKEv2 — стандартный протокол, широко поддерживаемый ОС и мобильными устройствами.

Рекомендуемые программные продукты:

-

PiVPN — автоматизированная установка WireGuard или OpenVPN на Raspberry Pi и другие Linux-системы.

-

Tailscale — решение на базе WireGuard, не требующее настройки NAT и портов.

-

SoftEther VPN — мультипротокольное решение с открытым исходным кодом.

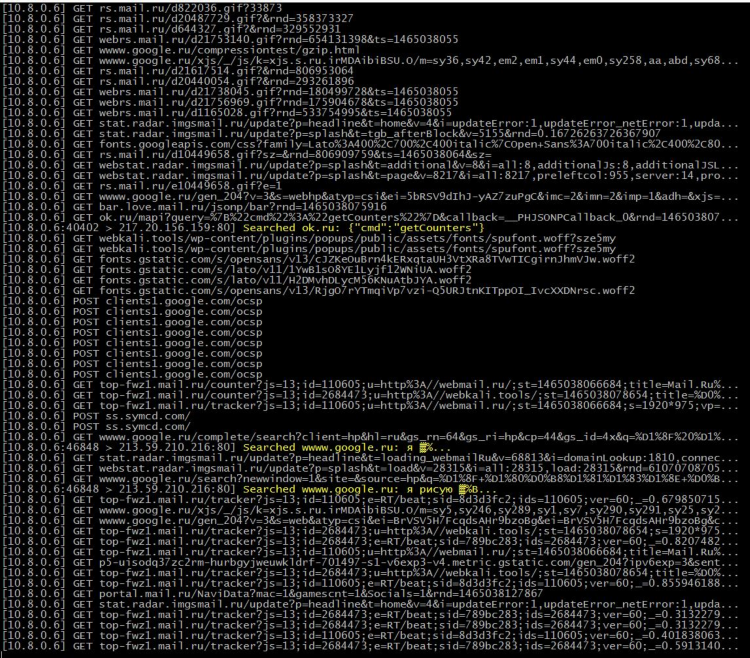

Настройка и безопасность

Для корректной работы малой VPN-сети важно соблюдать следующие принципы:

-

Использование надёжной криптографии (RSA, ChaCha20, AES).

-

Регулярное обновление программного обеспечения.

-

Минимизация открытых портов и внешних точек входа.

-

Аудит и мониторинг логов подключений.

Часто задаваемые вопросы (FAQ)

Какие ресурсы необходимы для запуска малой VPN-сети?

Достаточно недорогого мини-сервера или даже одноплатного компьютера (например, Raspberry Pi) с доступом в интернет.

Можно ли использовать сети для самых маленьких VPN в корпоративной среде?

Допустимо в рамках изолированных сегментов или пилотных проектов, не обрабатывающих критически важные данные.

Какой протокол наиболее эффективен для малой VPN-сети?

WireGuard обеспечивает оптимальный баланс между производительностью, безопасностью и простотой настройки.

Насколько безопасны малые VPN-сети?

При соблюдении базовых требований безопасности (обновления, ограничение доступа, шифрование) уровень защищённости соответствует современным стандартам.

Можно ли настроить сеть без глубоких технических знаний?

Да, существуют автоматизированные инструменты и пошаговые инструкции, позволяющие выполнить настройку без глубокого погружения в сетевые технологии.