Как настроить свой VPN сервер

Настройка собственного VPN-сервера — это важный шаг для повышения безопасности в интернете и обеспечения конфиденциальности при использовании сети. В данной статье будет рассмотрено, как настроить свой VPN сервер, какие шаги необходимо выполнить, а также какие преимущества это дает.

Почему стоит настроить собственный VPN сервер?

Собственный VPN-сервер предоставляет пользователю ряд преимуществ, таких как:

-

Полный контроль над настройками безопасности.

-

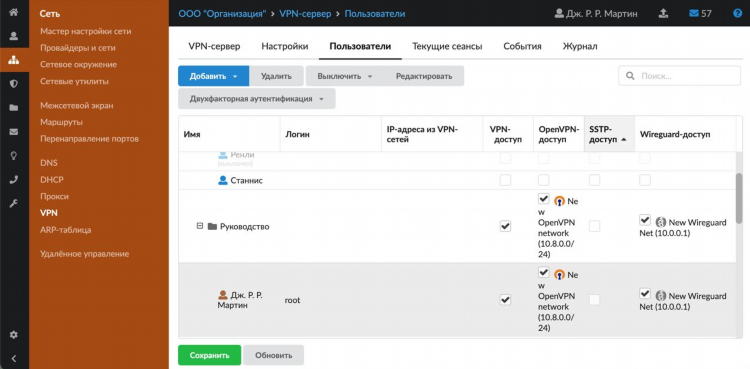

Управление доступом к сети.

-

Повышенная конфиденциальность в отличие от использования сторонних сервисов.

Применение собственных серверов для организации VPN позволяет избежать рисков, связанных с возможной утечкой данных через публичные сервисы.

Подготовка к настройке

Перед тем как приступить к настройке собственного VPN-сервера, необходимо удостовериться, что есть доступ к серверу и достаточные технические ресурсы для работы. Для этого потребуется:

-

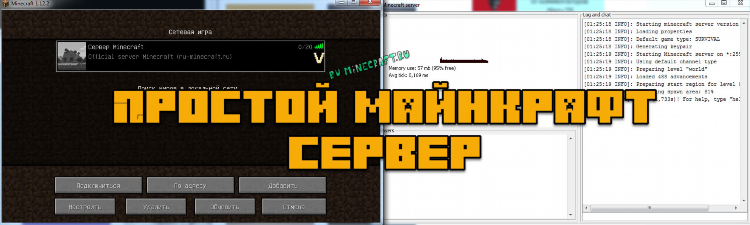

Сервер, на котором будет размещаться VPN. Это может быть виртуальный сервер, выделенный сервер или даже локальная машина.

-

Операционная система, поддерживающая VPN. Чаще всего для этих целей используется Linux, но также можно настроить VPN на Windows-системах.

-

IP-адрес — статический IP или динамический, если сервер размещается в облаке.

-

Доступ к интернету и базовые знания администрирования систем.

Как настроить свой VPN сервер на Linux

Для настройки собственного VPN-сервера на Linux чаще всего используется один из популярных протоколов — OpenVPN. Этот протокол предлагает высокую степень безопасности и гибкость в настройках.

Шаг 1: Установка OpenVPN

Для начала нужно установить OpenVPN на сервере. Для этого на Linux-системе используйте команду:

bashsudo apt-get update sudo apt-get install openvpn easy-rsa

Шаг 2: Настройка серверных ключей и сертификатов

VPN-сервер использует криптографию для обеспечения безопасности. Необходимо создать серверные сертификаты и ключи с помощью утилиты Easy-RSA. Для этого выполните следующие шаги:

-

Перейдите в директорию Easy-RSA и инициализируйте структуру PKI (Public Key Infrastructure):

bashmake-cadir ~/openvpn-ca cd ~/openvpn-ca source vars ./clean-all ./build-ca

-

Создайте серверный ключ и сертификат:

bash./build-key-server server

-

Создайте ключи для клиентов:

bash./build-key client1

Шаг 3: Настройка конфигурации сервера

После того как все ключи и сертификаты созданы, необходимо настроить конфигурационный файл OpenVPN. Обычно он находится по пути /etc/openvpn/server.conf. В этом файле указываются параметры работы сервера, такие как IP-пул, порты, маршруты и другие настройки.

Пример конфигурации:

bashport 1194 proto udp dev tun ca ca.crt cert server.crt key server.key dh dh2048.pem server 10.8.0.0 255.255.255.0 push "route 192.168.1.0 255.255.255.0"

Шаг 4: Запуск VPN сервера

После завершения всех настроек можно запустить сервер:

bashsudo systemctl start openvpn@server

Для того чтобы сервер запускался автоматически при старте системы, выполните команду:

bashsudo systemctl enable openvpn@server

Как настроить клиентскую часть

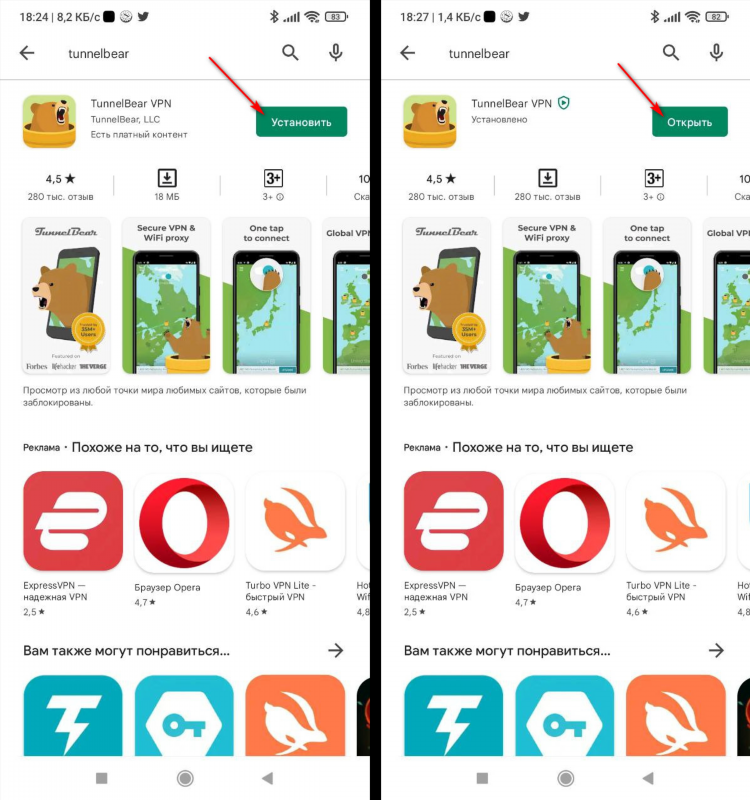

Для подключения к серверу необходимо настроить VPN-клиента. Это можно сделать с помощью OpenVPN на машине пользователя.

Шаг 1: Установка OpenVPN на клиенте

На клиентской машине также необходимо установить OpenVPN. Для этого выполните следующую команду:

bashsudo apt-get install openvpn

Шаг 2: Передача клиентских ключей и сертификатов

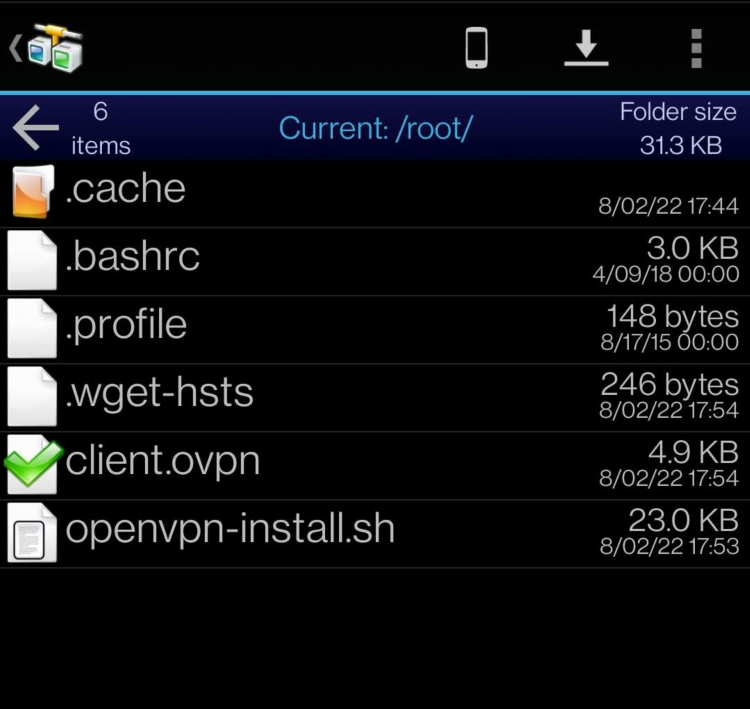

Необходимо передать клиенту его ключи и сертификаты, созданные на сервере, а также конфигурационный файл клиента. Например, файл client.ovpn, который содержит информацию о сервере, порте, протоколе и других настройках.

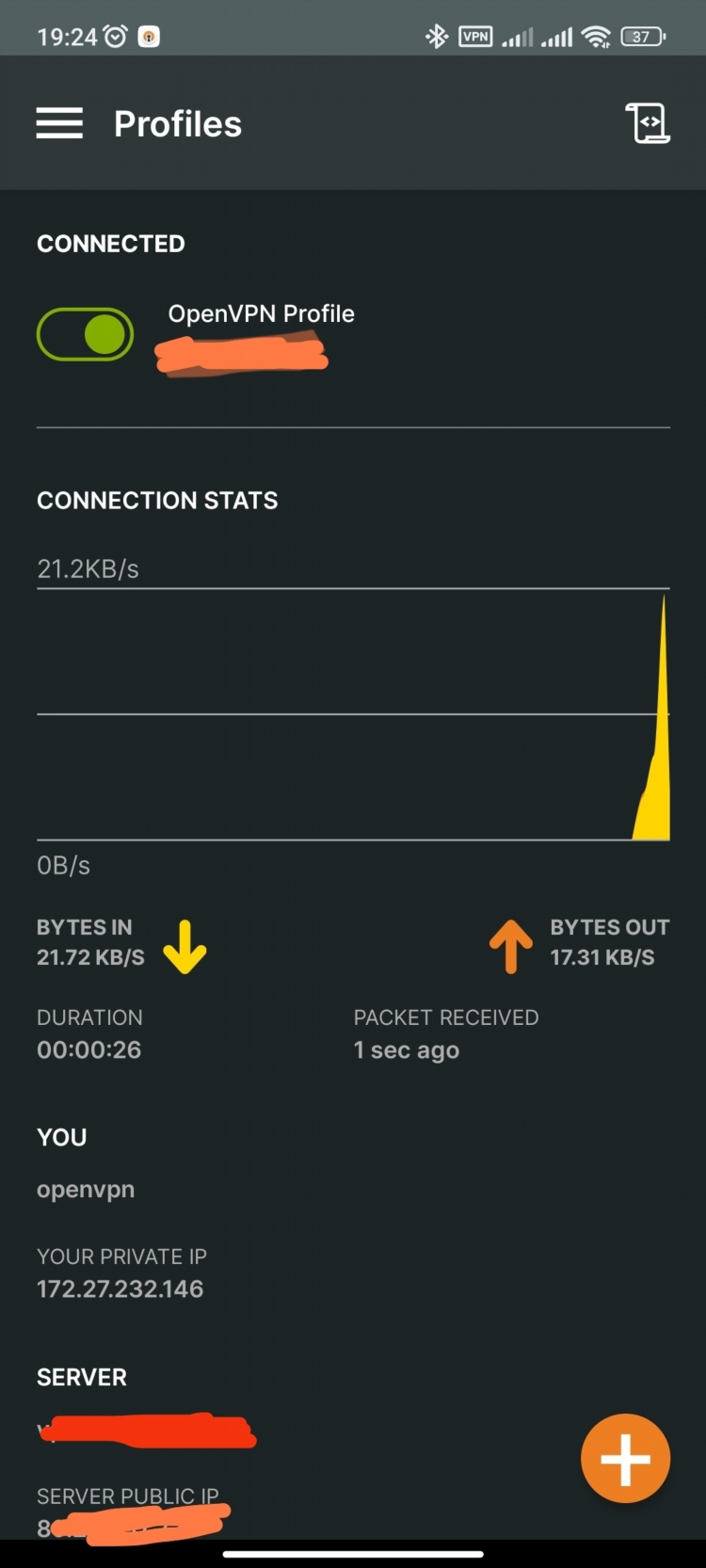

Шаг 3: Подключение к серверу

На клиенте для подключения к серверу нужно выполнить команду:

bashsudo openvpn --config client.ovpn

После этого клиент будет подключен к серверу через VPN.

Настройка брандмауэра и маршрутизации

Для корректной работы VPN-сервера необходимо настроить брандмауэр и маршрутизацию. В случае использования сервера на базе Linux нужно убедиться, что разрешен доступ на порты, которые использует VPN. Для OpenVPN это обычно порт 1194 (по умолчанию).

Для настройки iptables и маршрутизации выполните следующие команды:

bashsudo ufw allow 1194/udp sudo sysctl -w net.ipv4.ip_forward=1 sudo ufw disable

Эти команды активируют маршрутизацию и открывают порт для VPN.

Возможные проблемы и их решения

-

Проблемы с подключением: Часто это связано с неправильными настройками брандмауэра или отсутствием маршрутизации. Проверить настройки можно с помощью команды

iptables -Lи убедиться в том, что маршруты корректны. -

Ошибка при генерации сертификатов: При настройке сертификатов важно внимательно следовать инструкциям и убедиться в том, что все команды выполняются с нужными правами.

FAQ

1. Нужно ли использовать статический IP для VPN-сервера?

Нет, но это предпочтительно. Статический IP упрощает подключение клиентов, так как IP-адрес не будет меняться.

2. Как обеспечить безопасность VPN-сервера?

Для обеспечения безопасности рекомендуется использовать сильные пароли, шифрование данных, регулярное обновление системы и мониторинг активности сервера.

3. Можно ли настроить VPN-сервер на Windows?

Да, на Windows также можно настроить VPN-сервер с использованием встроенной функциональности Windows Server или с помощью сторонних программ, таких как OpenVPN.

4. Как ограничить доступ клиентов к определённым ресурсам через VPN?

Для этого можно настроить маршрутизацию и фильтрацию трафика с использованием iptables или другого инструмента контроля доступа.

5. Как проверить работу VPN-сервера?

Для проверки работы VPN-сервера можно использовать команду ping для проверки доступности IP-адресов внутри сети VPN, а также анализировать логи с помощью команды journalctl -u openvpn@server.