WireGuard VPN конфиг: подробное руководство по настройке

WireGuard представляет собой современный, быстрый и безопасный VPN-протокол, завоевавший популярность благодаря своей простоте и эффективности. Настройка WireGuard VPN конфиг является ключевым этапом для установления защищенного соединения. Данная статья содержит подробную информацию о процессе создания и настройки конфигурационных файлов WireGuard.

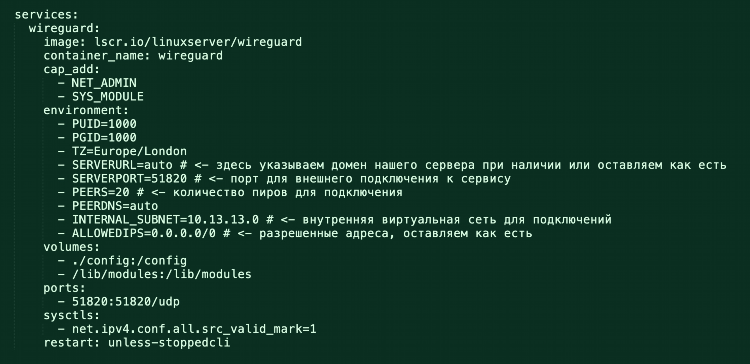

Создание базового WireGuard VPN конфига

Конфигурация WireGuard основана на использовании текстовых файлов, определяющих параметры подключения для каждого участника VPN-сети. Для каждого устройства, будь то сервер или клиент, требуется создать собственный конфигурационный файл.

Основной формат файла wireguard vpn конфиг выглядит следующим образом:

[Interface]

PrivateKey = <приватный ключ>

ListenPort = <порт UDP>

Address = <IP-адрес/маска подсети>

DNS = <IP-адрес DNS-сервера>

[Peer]

PublicKey = <публичный ключ пира>

AllowedIPs = <разрешенные IP-адреса>

Endpoint = <IP-адрес пира:порт>

PersistentKeepalive = <интервал поддержания соединения>

Каждый раздел и параметр имеет важное значение для корректной работы VPN-соединения.

Раздел [Interface]

Этот раздел содержит настройки локального интерфейса WireGuard.

- PrivateKey: Приватный ключ данного устройства. Генерируется единожды и должен храниться в секрете.

- ListenPort: UDP-порт, на котором WireGuard будет ожидать входящие соединения.

- Address: IP-адрес и маска подсети, назначенные данному интерфейсу WireGuard в рамках VPN.

- DNS: IP-адреса DNS-серверов, которые будут использоваться при активном VPN-соединении.

Раздел [Peer]

Этот раздел описывает параметры удаленного пира, с которым устанавливается соединение. Для каждого подключаемого пира создается отдельный раздел [Peer].

- PublicKey: Публичный ключ удаленного пира. Этот ключ необходимо получить от соответствующего устройства.

- AllowedIPs: Список IP-адресов и подсетей, трафик для которых будет направляться через VPN-туннель к данному пиру.

- Endpoint: IP-адрес и UDP-порт удаленного пира, на который будут отправляться пакеты.

- PersistentKeepalive: Необязательный параметр, определяющий интервал (в секундах) отправки keepalive-пакетов для поддержания соединения, особенно при наличии NAT.

Генерация ключей для WireGuard VPN конфиг

Для каждого участника VPN-сети необходимо сгенерировать пару криптографических ключей: приватный и публичный. Это можно сделать с помощью утилиты wg из пакета WireGuard.

- Генерация приватного ключа:

wg genkey > privatekey - Извлечение публичного ключа из приватного ключа:

cat privatekey | wg pubkey > publickey

Содержимое файла privatekey следует использовать в параметре PrivateKey раздела [Interface] локального wireguard vpn конфиг. Содержимое файла publickey необходимо передать удаленному пиру для добавления в его конфигурацию в разделе [Peer]. Аналогичным образом, публичный ключ удаленного пира необходимо добавить в раздел [Peer] локального конфигурационного файла.

Пример WireGuard VPN конфига для сервера

[Interface]

PrivateKey = <приватный ключ сервера>

ListenPort = 51820

Address = 10.0.0.1/24

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

DNS = 8.8.8.8, 8.8.4.4

[Peer]

PublicKey = <публичный ключ клиента 1>

AllowedIPs = 10.0.0.2/32

[Peer]

PublicKey = <публичный ключ клиента 2>

AllowedIPs = 10.0.0.3/32

Пример WireGuard VPN конфига для клиента

[Interface]

PrivateKey = <приватный ключ клиента>

ListenPort = 51820

Address = 10.0.0.2/32

DNS = 10.0.0.1

[Peer]

PublicKey = <публичный ключ сервера>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP-адрес сервера>:51820

PersistentKeepalive = 25

В приведенных примерах демонстрируется базовая конфигурация сервера и клиента. На сервере настраивается переадресация трафика и маскарадинг для обеспечения доступа клиентов в интернет. Клиент направляет весь свой трафик через VPN-туннель (AllowedIPs = 0.0.0.0/0).

Применение WireGuard VPN конфиг

После создания конфигурационных файлов их необходимо применить с помощью утилиты wg-quick.

Для запуска интерфейса WireGuard:

wg-quick up <путь к файлу конфигурации>

Для остановки интерфейса:

wg-quick down <путь к файлу конфигурации>

Необходимо убедиться, что порты WireGuard (обычно UDP 51820) открыты на брандмауэре сервера.

FAQ по WireGuard VPN конфиг

- Можно ли использовать один и тот же приватный ключ на нескольких устройствах? Нет, каждый интерфейс WireGuard должен иметь уникальный приватный ключ. Использование одного и того же приватного ключа снижает безопасность соединения.

- Что такое

AllowedIPs? ПараметрAllowedIPsопределяет IP-адреса и подсети, трафик для которых будет направляться через VPN-туннель к соответствующему пиру. Для клиента, желающего направлять весь трафик через VPN, обычно указывается0.0.0.0/0. - Нужен ли

PersistentKeepalive? ПараметрPersistentKeepaliveполезен при работе через NAT (Network Address Translation). Он периодически отправляет пакеты, чтобы поддерживать открытым NAT-соединение и предотвратить разрыв VPN-туннеля из-за тайм-аутов. - Как узнать свой публичный ключ? Публичный ключ можно получить из приватного ключа с помощью команды

cat privatekey | wg pubkey. - Где хранить файлы конфигурации WireGuard? Рекомендуется хранить файлы конфигурации в каталоге

/etc/wireguard/с расширением.conf(например,wg0.conf).