VPN цепочка сертификатов обработана, но прервана на корневом сертификате: причины и решения

Что означает сообщение «VPN цепочка сертификатов обработана, но прервана на корневом сертификате»

Ошибка с формулировкой «VPN цепочка сертификатов обработана, но прервана на корневом сертификате» возникает в процессе проверки SSL/TLS-сертификатов при установлении защищённого VPN-соединения. Она означает, что промежуточные сертификаты были успешно распознаны и проверены, но отсутствует или не доверяется корневой сертификат, завершающий цепочку доверия.

Основные причины возникновения ошибки

1. Отсутствие корневого сертификата в хранилище доверия

Одна из наиболее частых причин — некорректная настройка доверенных корневых центров сертификации (CA) на клиентском устройстве. Если корневой сертификат отсутствует или повреждён, система не сможет завершить проверку цепочки.

2. Использование самоподписанного или устаревшего корневого сертификата

Сертификаты, не выданные авторитетным удостоверяющим центром, могут не распознаваться системой как доверенные. Аналогично, устаревшие или отозванные сертификаты также вызывают разрыв в цепочке.

3. Неправильная последовательность или отсутствие промежуточных сертификатов

Хотя сообщение об ошибке указывает на проблему с корневым сертификатом, иногда причиной является отсутствие корректной последовательности промежуточных сертификатов, что препятствует достижению доверенного корня.

4. Ошибки конфигурации VPN-сервера

VPN-сервер может быть настроен с неполным или некорректным SSL-бандлом, что делает невозможным успешную верификацию цепочки на клиенте.

Как устранить ошибку

1. Проверка хранилища доверенных сертификатов

-

Убедиться, что нужный корневой сертификат установлен в системное хранилище.

-

При необходимости загрузить его с официального сайта центра сертификации.

2. Установка полного сертификатного бандла

-

Проверить, содержит ли используемый сертификатный файл всю цепочку от корневого до конечного сертификата.

-

Если промежуточные звенья отсутствуют, объединить их в единый PEM-файл.

3. Обновление операционной системы и VPN-клиента

-

Устаревшие версии ОС или VPN-программ могут не включать актуальные корневые сертификаты.

-

Обновление обеспечит актуализацию списка доверенных центров сертификации.

4. Использование сертификатов от признанных CA

-

Избегать самоподписанных сертификатов.

-

Использовать сертификаты от общедоступных и признанных удостоверяющих центров.

Проверка цепочки сертификатов

Для диагностики используется ряд утилит:

-

openssl verify -CAfile root.pem cert.pem— проверяет цепочку вручную. -

openssl s_client -connect vpn.example.com:443 -showcerts— выводит полученную цепочку. -

В системах Windows — встроенный оснастка MMC с модулем «Сертификаты».

Практические рекомендации администраторам

-

Хранить корневые и промежуточные сертификаты отдельно, но использовать их как единую цепочку при конфигурации.

-

Настраивать VPN-сервер так, чтобы он предоставлял полный certificate chain.

-

Регулярно проверять статус сертификатов (в том числе через OCSP и CRL).

FAQ

Что делать, если цепочка сертификатов корректна, но ошибка сохраняется?

Необходимо проверить наличие доверия к корневому сертификату в конкретной системе. Даже при наличии корректной цепочки, отсутствие доверия на клиенте вызовет ошибку.

Можно ли использовать самоподписанный сертификат в VPN?

Технически возможно, но это требует ручного добавления сертификата в доверенное хранилище на всех клиентских устройствах.

Поддерживают ли мобильные ОС установку дополнительных корневых сертификатов?

Да, Android и iOS позволяют добавлять пользовательские корневые сертификаты, но процедура зависит от версии ОС.

Может ли антивирусное ПО блокировать установление VPN при ошибке сертификата?

Да, некоторые антивирусные решения перехватывают TLS-трафик и могут интерпретировать ошибку как угрозу.

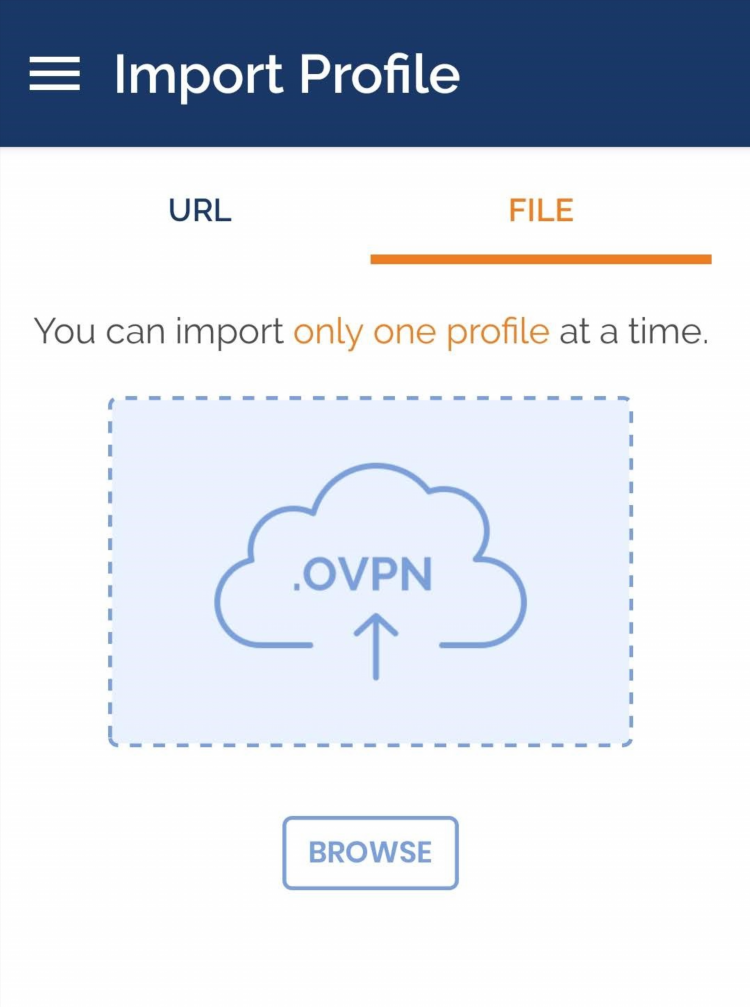

Какие форматы сертификатов поддерживаются при работе с VPN?

Наиболее распространёнными являются PEM (.crt, .pem) и DER (.cer). Конкретный формат зависит от программного обеспечения VPN-сервера и клиента.