Как создать свой сервер для VPN

Создание собственного VPN-сервера позволяет контролировать трафик, обеспечивать дополнительный уровень безопасности и использовать собственные конфигурации. Такой подход может быть полезен в корпоративной среде, а также при необходимости обеспечить безопасный доступ к ресурсам из любой точки мира.

Выбор подходящей платформы

Облачные сервисы

Для создания VPN-сервера чаще всего используются облачные платформы:

-

Amazon Web Services (AWS)

-

Google Cloud Platform (GCP)

-

Microsoft Azure

-

DigitalOcean

-

Vultr

Эти сервисы предлагают виртуальные машины с различными конфигурациями и географическим расположением, что позволяет гибко управлять инфраструктурой.

Аппаратный сервер

Также возможна установка VPN-сервера на собственный физический сервер. В этом случае потребуется наличие статического IP-адреса и стабильного интернет-соединения.

Установка операционной системы

Наиболее часто используемые операционные системы для VPN-серверов:

-

Ubuntu Server

-

Debian

-

CentOS

-

AlmaLinux

Рекомендуется использовать минимальные сборки для снижения нагрузки и повышения безопасности.

Установка и настройка VPN-сервера

OpenVPN

-

Установить необходимые пакеты:

sqlapt update apt install openvpn easy-rsa -

Настроить PKI-инфраструктуру с помощью Easy-RSA.

-

Сгенерировать ключи и сертификаты.

-

Настроить конфигурационные файлы сервера и клиентов.

-

Открыть порты на фаерволе (по умолчанию UDP 1194).

-

Запустить OpenVPN и проверить логи.

WireGuard

-

Установить WireGuard:

nginxapt install wireguard -

Сгенерировать ключи:

bashwg genkey | tee privatekey | wg pubkey > publickey -

Настроить интерфейс

wg0.confс указанием IP-адресов и ключей. -

Включить и запустить сервис:

sqlsystemctl enable wg-quick@wg0 systemctl start wg-quick@wg0

Базовая настройка безопасности

-

Отключить SSH-доступ по паролю и использовать только ключи.

-

Ограничить доступ к VPN-порту по IP-адресу (если возможно).

-

Установить Fail2Ban для защиты от перебора.

-

Регулярно обновлять ОС и ПО для устранения уязвимостей.

Как создать свой сервер для VPN с учетом масштабирования

Для корпоративных задач важно предусмотреть масштабируемость:

-

Балансировка нагрузки с помощью NGINX или HAProxy.

-

Мониторинг соединений с использованием Zabbix или Prometheus.

-

Автоматизация развертывания через Ansible или Terraform.

Часто задаваемые вопросы

Какие протоколы VPN лучше использовать?

Наиболее распространенные и безопасные протоколы — OpenVPN и WireGuard. Первый подходит для совместимости, второй — для производительности.

Какой порт используется по умолчанию для VPN?

OpenVPN — UDP 1194, WireGuard — UDP 51820. Порты можно изменить в конфигурации.

Нужно ли использовать статический IP-адрес?

Для стабильной работы рекомендуется статический IP, особенно при настройке на физическом сервере.

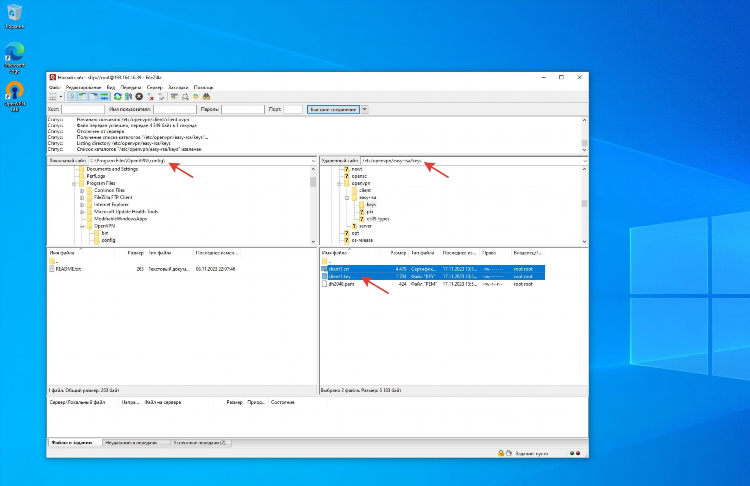

Как подключить клиента к VPN-серверу?

Необходимо передать клиенту конфигурационный файл с ключами и IP-адресом сервера. Подключение выполняется через VPN-клиент, совместимый с выбранным протоколом.

Можно ли создать VPN-сервер на Windows?

Да, но такой подход менее распространён. Рекомендуется использовать Linux-серверы для надёжности и гибкости настройки.