Как создать личный VPN: пошаговое руководство

Что такое личный VPN

Личный VPN (Virtual Private Network) — это защищённое соединение, настроенное на собственном сервере, которое обеспечивает конфиденциальность, безопасность и контроль над интернет-трафиком. В отличие от коммерческих VPN-сервисов, личный VPN исключает участие третьих сторон, снижает риски утечки данных и повышает производительность соединения.

Преимущества личного VPN

-

Контроль над конфигурацией и политиками безопасности

-

Отсутствие логирования трафика третьими лицами

-

Гибкость в выборе протоколов и уровней шифрования

-

Повышенная скорость и стабильность при использовании собственного канала

Выбор платформы для установки VPN-сервера

Перед тем как создать личный VPN, необходимо выбрать подходящую платформу для его размещения. Наиболее распространённые варианты:

-

Арендованный VPS (Virtual Private Server) — предоставляет полный контроль над системой.

-

Домашний сервер или маршрутизатор с поддержкой VPN — подходит для опытных пользователей.

-

Облачные платформы (например, AWS, Google Cloud, DigitalOcean) — обеспечивают масштабируемость и гибкость.

Установка VPN-сервера

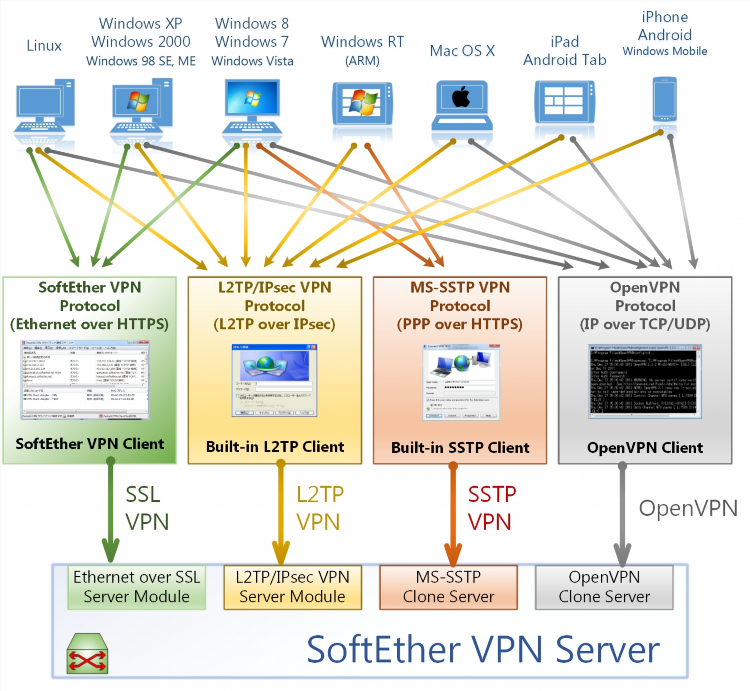

Наиболее популярные программные решения для настройки VPN:

-

OpenVPN — надёжный и широко используемый протокол с открытым исходным кодом.

-

WireGuard — современный, быстрый и безопасный протокол с простой настройкой.

-

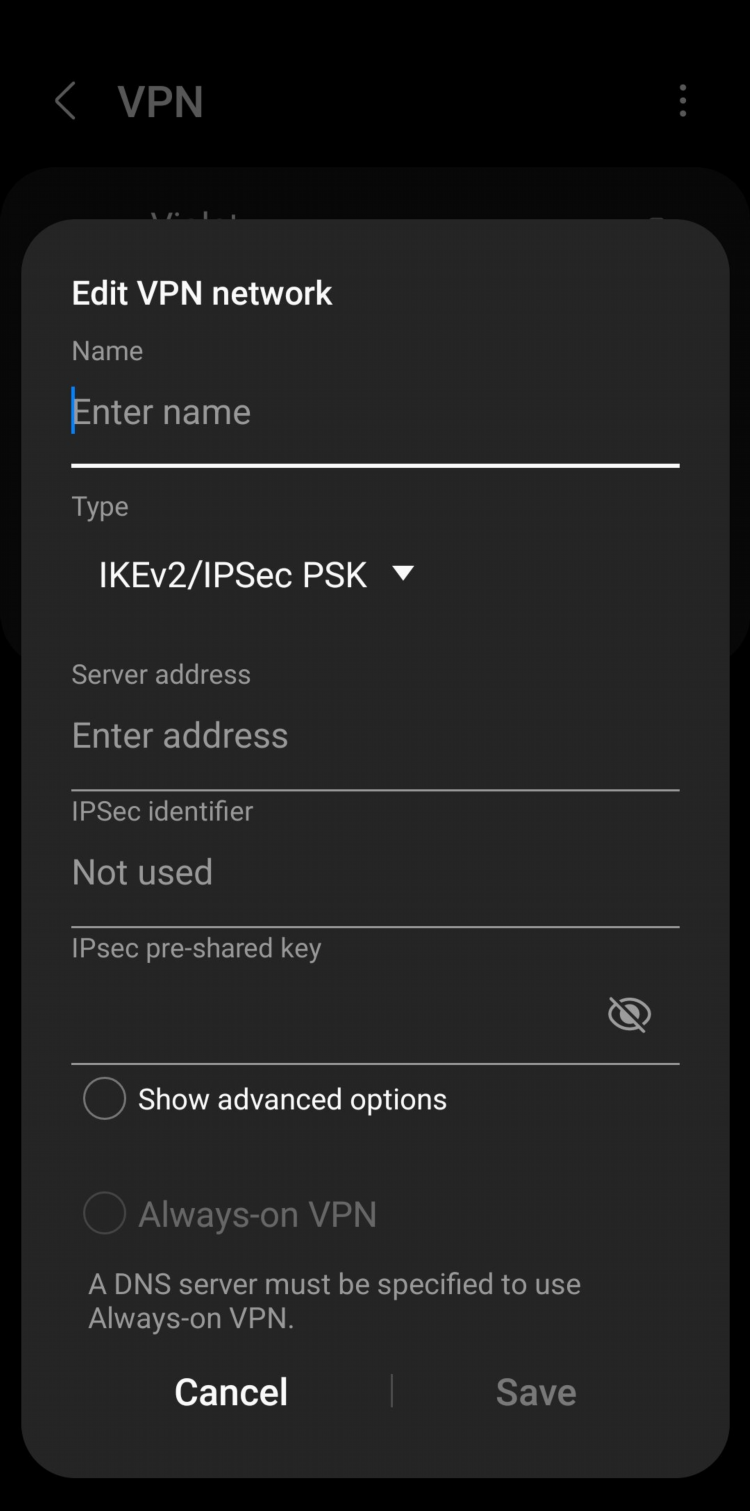

IPSec/L2TP — используется в корпоративной среде, требует более сложной конфигурации.

Пошаговая установка WireGuard на VPS

-

Подготовка сервера

-

Арендовать VPS с установленной Linux-системой (например, Ubuntu 22.04).

-

Обновить систему:

apt update &&&& apt upgrade.

-

-

Установка WireGuard

-

Установить пакет:

apt install wireguard.

-

-

Генерация ключей

-

Создать приватный и публичный ключи:

wg genkey | tee privatekey | wg pubkey > publickey.

-

-

Настройка конфигурационного файла

-

Создать файл

/etc/wireguard/wg0.confсо следующими параметрами:ini[Interface] PrivateKey =

-

-

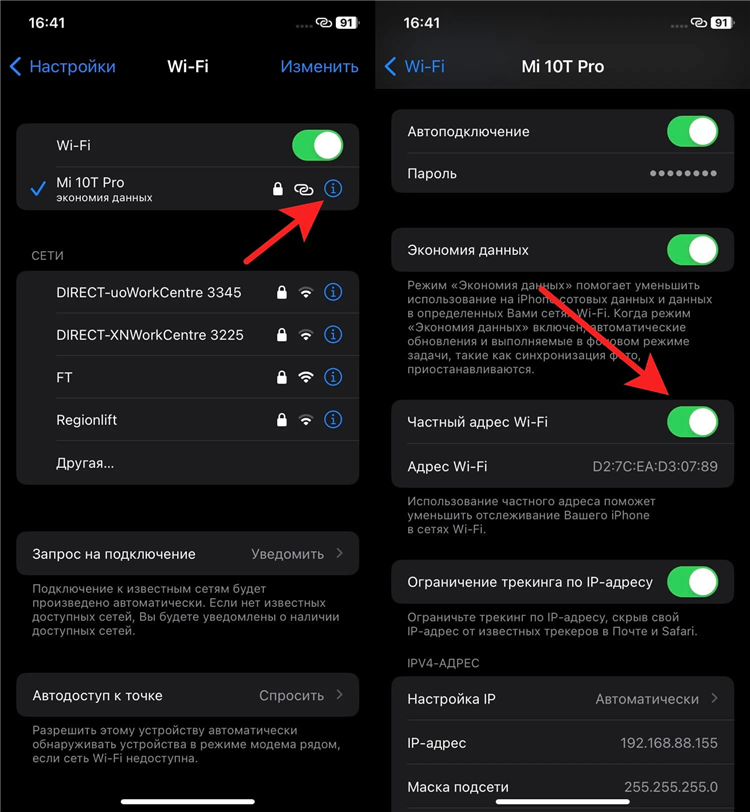

Настройка клиента

-

Установить WireGuard на клиентское устройство.

-

Создать конфигурацию с использованием публичного ключа сервера и адреса.

-

-

Запуск VPN-сервера

-

Включить интерфейс:

wg-quick up wg0. -

Добавить в автозагрузку:

systemctl enable wg-quick@wg0.

-

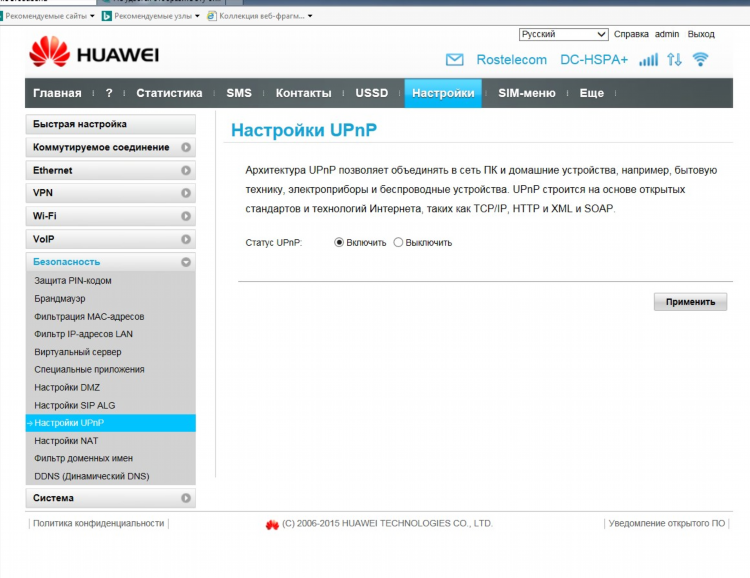

Настройка брандмауэра и проброс портов

-

Разрешить порт WireGuard:

ufw allow 51820/udp. -

Разрешить IP-перенаправление:

bashecho "net.ipv4.ip_forward=1" >> /etc/sysctl.conf sysctl -p

Как создать личный VPN на маршрутизаторе

Некоторые модели маршрутизаторов поддерживают OpenVPN или WireGuard напрямую. Процедура включает:

-

Обновление прошивки до версии с поддержкой VPN.

-

Настройку конфигурации VPN-сервера через веб-интерфейс.

-

Экспорт клиентских файлов и установка на устройствах.

Безопасность личного VPN

-

Регулярное обновление программного обеспечения

-

Использование надёжных паролей и ключей

-

Ограничение доступа по IP-адресам

-

Мониторинг подключений и журналов

FAQ

1. Насколько безопасен личный VPN по сравнению с публичными сервисами?

Личный VPN обеспечивает более высокий уровень безопасности, поскольку исключает посредников и позволяет контролировать весь процесс передачи данных.

2. Можно ли использовать личный VPN для обхода блокировок?

Да, при правильной настройке и использовании зарубежного сервера возможно обойти географические ограничения и блокировки.

3. Какие ресурсы необходимы для работы личного VPN?

Минимальные: VPS с 1 ГБ ОЗУ и 1 vCPU, 10–20 ГБ дискового пространства, стабильное подключение к интернету.

4. Какой протокол выбрать для личного VPN?

WireGuard рекомендован для большинства случаев из-за высокой скорости, надёжности и простоты настройки.

5. Можно ли создать личный VPN без аренды VPS?

Да, возможно использовать домашний сервер или маршрутизатор с соответствующей функциональностью, но при этом потребуется статический IP или настройка DDNS.