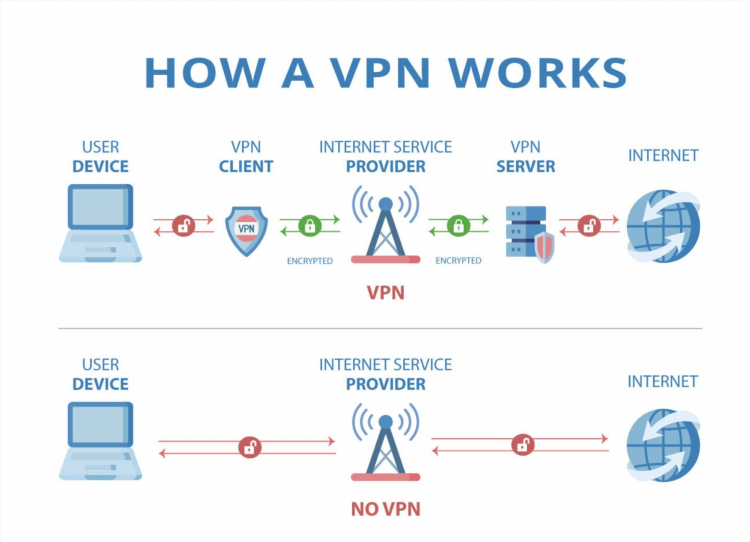

Существует несколько основных типов VPN, различающихся по протоколам туннелирования и способам установки соединения. Выбор конкретного типа зависит от требований к безопасности, скорости и совместимости с используемыми устройствами и операционными системами.

Одним из наиболее распространенных типов является VPN на основе протокола IPsec (Internet Protocol Security). IPsec обеспечивает безопасность на сетевом уровне, аутентифицируя и шифруя каждый IP-пакет. Он может работать в двух режимах: транспортном и туннельном. В транспортном режиме шифруется только полезная нагрузка пакета, а заголовки остаются видимыми. В туннельном режиме шифруется весь пакет, включая заголовки, что обеспечивает более высокий уровень безопасности. IPsec часто используется для создания VPN-соединений между офисами или для удаленного доступа к корпоративным сетям.

Другим популярным типом является VPN на основе протокола OpenVPN. OpenVPN представляет собой протокол с открытым исходным кодом, который может использовать протоколы TCP (Transmission Control Protocol) или UDP (User Datagram Protocol) для передачи данных. TCP обеспечивает более надежную передачу данных, но может быть медленнее из-за необходимости подтверждения каждого пакета. UDP обеспечивает более высокую скорость, но может быть менее надежным. OpenVPN считается одним из самых безопасных и гибких VPN-протоколов и поддерживается многими операционными системами и устройствами.

Протокол PPTP (Point-to-Point Tunneling Protocol) является одним из старейших и наиболее простых в настройке VPN-протоколов. Однако он считается менее безопасным по сравнению с IPsec и OpenVPN из-за известных уязвимостей. PPTP все еще может использоваться в случаях, когда скорость соединения является приоритетом, а требования к безопасности невысоки.

L2TP (Layer Two Tunneling Protocol) сам по себе не обеспечивает шифрование, поэтому обычно используется в комбинации с IPsec (L2TP/IPsec). L2TP создает туннель, а IPsec обеспечивает безопасность данных. Эта комбинация считается достаточно безопасной и поддерживается многими современными операционными системами.

Протокол SSTP (Secure Socket Tunneling Protocol) разработан Microsoft и использует протокол HTTPS для передачи VPN-трафика через порт 443, который обычно используется для безопасного веб-серфинга. Это может быть полезно в сетях с строгими брандмауэрами, которые блокируют другие VPN-протоколы. SSTP обеспечивает надежное и безопасное соединение.

WireGuard является относительно новым VPN-протоколом с открытым исходным кодом, который стремится обеспечить высокую скорость и безопасность при простой конфигурации. Он использует современные криптографические алгоритмы и считается более эффективным по сравнению с OpenVPN и IPsec в некоторых сценариях.

Помимо различий в протоколах, VPN также можно классифицировать по их назначению и способу развертывания. Существуют персональные VPN, которые используются отдельными пользователями для защиты своего интернет-соединения и обхода географических ограничений. Корпоративные VPN используются организациями для обеспечения безопасного удаленного доступа сотрудников к внутренним ресурсам и соединения удаленных офисов.

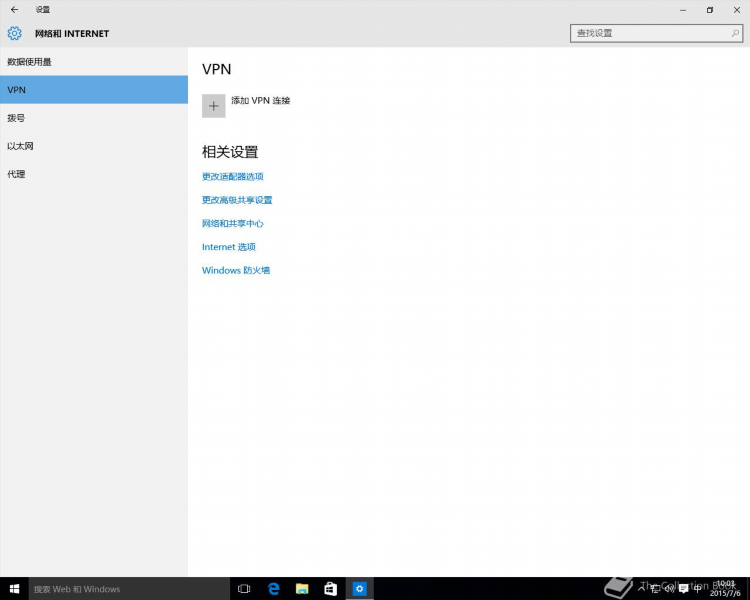

VPN могут быть реализованы в виде программного обеспечения, устанавливаемого на компьютеры и мобильные устройства, или в виде аппаратных решений, таких как VPN-маршрутизаторы. Программные VPN более распространены среди индивидуальных пользователей, в то время как аппаратные VPN часто используются в корпоративной среде для обеспечения безопасности всей сети.

Выбор подходящего типа VPN зависит от конкретных потребностей пользователя или организации, включая требования к безопасности, скорости, совместимости и простоте использования. Анализ этих факторов поможет определить оптимальное решение для обеспечения безопасного и конфиденциального доступа к сети.