Настройка OpenVPN

Что такое OpenVPN

OpenVPN — это программное обеспечение для создания защищённых виртуальных частных сетей (VPN). Оно обеспечивает безопасную передачу данных через общедоступные сети с использованием протоколов SSL/TLS. OpenVPN поддерживает различные операционные системы, включая Windows, macOS, Linux и мобильные платформы.

Преимущества использования OpenVPN

-

Высокий уровень безопасности: шифрование данных с использованием SSL/TLS.

-

Гибкость настройки: поддержка различных протоколов и портов.

-

Совместимость: работает на большинстве операционных систем.

-

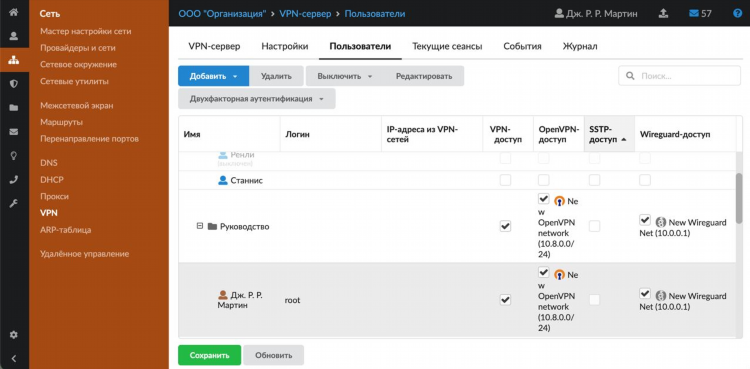

Масштабируемость: возможность подключения нескольких пользователей.

Подготовка к установке OpenVPN

Перед началом настройки OpenVPN необходимо:

-

Выбрать сервер: рекомендуется использовать выделенный сервер или VPS.

-

Установить операционную систему: предпочтительно использовать Linux (например, Ubuntu, Debian).

-

Обновить системные пакеты:

sqlsudo apt update &&&& sudo apt upgrade -y

Установка OpenVPN на сервер

-

Установка OpenVPN и EasyRSA:

nginxsudo apt install openvpn easy-rsa -y -

Создание директории для EasyRSA:

bashmake-cadir ~/openvpn-ca cd ~/openvpn-ca -

Инициализация PKI:

bash./easyrsa init-pki ./easyrsa build-ca -

Создание серверного сертификата и ключа:

pgsql./easyrsa gen-req server nopass ./easyrsa sign-req server server -

Создание клиентского сертификата:

bash./easyrsa gen-req client1 nopass ./easyrsa sign-req client client1

Настройка OpenVPN-сервера

-

Копирование конфигурационного файла:

swiftgunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf -

Редактирование файла

server.conf:-

Указать путь к сертификатам:

bashca /etc/openvpn/ca.crt cert /etc/openvpn/server.crt key /etc/openvpn/server.key dh /etc/openvpn/dh.pem -

Включить маршрутизацию:

perlpush "redirect-gateway def1 bypass-dhcp" push "dhcp-option DNS 8.8.8.8" push "dhcp-option DNS 8.8.4.4"

-

-

Перезапуск OpenVPN:

nginxsudo systemctl restart openvpn@server

Создание клиентского конфигурационного файла

-

Создание клиентского файла

client1.ovpn:pgsqlclient dev tun proto udp remote your-server-ip 1194 resolv-retry infinite nobind persist-key persist-tun remote-cert-tls server cipher AES-256-CBC auth SHA256 -

Добавление сертификатов в

client1.ovpn:bash

Проверка работоспособности OpenVPN

-

Выполнить команду для проверки статуса сервера:

nginxsudo systemctl status openvpn@server -

На клиентском устройстве импортировать

client1.ovpnи подключиться.

FAQ по настройке OpenVPN

1. Можно ли использовать OpenVPN для подключения нескольких клиентов одновременно?

Да, OpenVPN поддерживает одновременное подключение нескольких клиентов при корректной настройке конфигурационного файла.

2. Какие порты необходимо открыть для OpenVPN?

По умолчанию OpenVPN использует порт 1194 (UDP), но его можно изменить в конфигурационном файле.

3. Как обеспечить максимальную безопасность при использовании OpenVPN?

Для повышения безопасности рекомендуется использовать алгоритмы шифрования AES-256 и протокол TLS 1.2 или 1.3.

4. Почему клиент не подключается к серверу OpenVPN?

Возможные причины: неправильные сертификаты, закрытый порт или ошибка в конфигурационном файле.

5. Как проверить, что трафик действительно проходит через VPN?

На клиентском устройстве можно использовать команду curl ifconfig.me до и после подключения к VPN для сравнения IP-адресов.